Los ciberataques patrocinados por el Estado chino contra las agencias gubernamentales y las redes de defensa estadounidenses son actos de agresión estratégica

Por James Gorrie Fuente: The Epoch Times en español

Comentario

Los ciberataques patrocinados por Estados contra otros países son nada nuevo; son una realidad desde hace un par de décadas, aunque hayamos descubierto algunos códigos maliciosos recientemente. Pero a medida que las relaciones de Estados Unidos se deterioran con China y Rusia, adquieren una urgencia aún mayor y aumentan los riesgos de cometer errores estratégicos.

Como ha demostrado la guerra de Rusia contra Ucrania, un aumento de la actividad digital, incluidos los ciberataques, puede ser un preludio de la guerra. Antes de su invasión, Rusia lanzó varios ciberataques dirigidos a sitios web del gobierno ucraniano e instituciones financieras. La mayoría eran ataques de denegación de servicio distribuidos (DDos).

Los ataques DDos contra Ucrania incluían cantidades masivas de peticiones entrantes, mensajes y otras actividades destinadas a sobrecargar la capacidad de funcionamiento de los sitios web del gobierno. Este tipo de ataques no solo pueden interrumpir la capacidad de trabajo de un gobierno en algunas áreas, sino que también pueden ocultar otros ciberataques más profundos que bien pueden ser de naturaleza más sutil y mucho más siniestra

La continua amenaza cibernética de China para Estados Unidos

Esto sitúa los ciberataques patrocinados por el Estado chino contra Estados Unidos en un plano mucho más crítico y peligroso.

¿Cómo sabemos que los repetidos ciberataques de China contra agencias de defensa, tecnología, finanzas y otros sitios estratégicos de Estados Unidos no se hacen considerando una guerra cinética?

Con el aumento de las tensiones, los niveles de sospecha aumentan, como debe ser. No es ningún secreto que Beijing considera a Estados Unidos como su principal adversario.

¿Ha llegado el momento de considerar los continuos ciberataques del régimen chino contra las agencias estadounidenses, incluido el robo de datos estratégicamente valiosos y sensibles, como un acto de guerra?

Si no es así, ¿por qué no?

Hay varias razones.

Dificultades de atribución

En primer lugar, la verdad es un poco más compleja. No todos los ciberataques pueden ser rastreados hasta su autor. Otros utilizan el engaño de la atribución para desviar la culpa. Además, muchos ciberataques proceden de piratas informáticos muy sofisticados que no están patrocinados por el Partido Comunista Chino (PCCh) ni por el régimen de Vladimir Putin en Rusia, Bielorrusia u otros países.

Además, Beijing puede argumentar que quienes hackean muchos de los mismos sistemas lo hacen solo por dinero. Fuente: The Epoch Times en español

Esto es indudablemente cierto.

Es bien sabido que los piratas informáticos atacan todo tipo de sitios, en particular objetivos de alto valor como instituciones médicas, financieras y organismos gubernamentales. Una vez que la penetración en la red tiene éxito, los hackers pueden plantar un código que impide el acceso de las víctimas a sus datos a menos que paguen una cuota o rescate. Como se sabe, los ataques de ransomware son uno de los tipos de ciberataques más comunes en todo el mundo.

Además, un hacker exitoso, no patrocinado por el Estado, puede capturar datos que pueden ser vendidos a China u otros adversarios de Estados Unidos. Esto puede hacer que la atribución sea aún más difícil de probar.

El cálculo de la atribución

La atribución no siempre es posible, pero también puede tener un efecto de aumentar la tensión, y China lo sabe. Una vez que se hace una acusación, aumenta la presión para una respuesta punitiva por parte del acusador, ¿no es así?

Entonces se espera una contrarespuesta por parte del acusado. De hecho, el PCCh ya ha advertido a Estados Unidos que tenga mucho cuidado al señalar a alguien sin tener una certeza absoluta.

Estados Unidos facilita la explotación

Es más, en algunos casos, Estados Unidos ha facilitado a los adversarios el acceso a algunos de los sitios más sensibles de Estados Unidos. El grupo APT41, por ejemplo, es utilizado por el PCCh para aprovechar rápidamente los fallos de software y las vulnerabilidades de seguridad que hicieron públicas los investigadores estadounidenses.

En otras palabras, Estados Unidos mostró al PCCh cómo hackear algunos de sus sistemas.

Incluso después de que el APT41 fuera detectado, se ha adaptado fácilmente a las medidas de defensa para aprovechar repetidamente las vulnerabilidades conocidas públicamente.

¿Quién tiene la culpa de semejante estupidez? ¿Tienen la culpa los chinos por aprovecharse de nosotros aunque se lo pongamos tan fácil?

Esa es una de las razones por las que la atribución ha sido menos importante que el endurecimiento de nuestros activos digitales contra los ataques.

El dilema de Stuxnet: de la ciberguerra a la guerra cinética

Sin embargo, los hackers patrocinados por el Estado a menudo hacen algo más que robar propiedad intelectual (por ejemplo, espionaje industrial). Otras veces, ponen a prueba su capacidad para penetrar y vigilar sistemas gubernamentales críticos, desde la defensa hasta los intereses financieros y más allá.

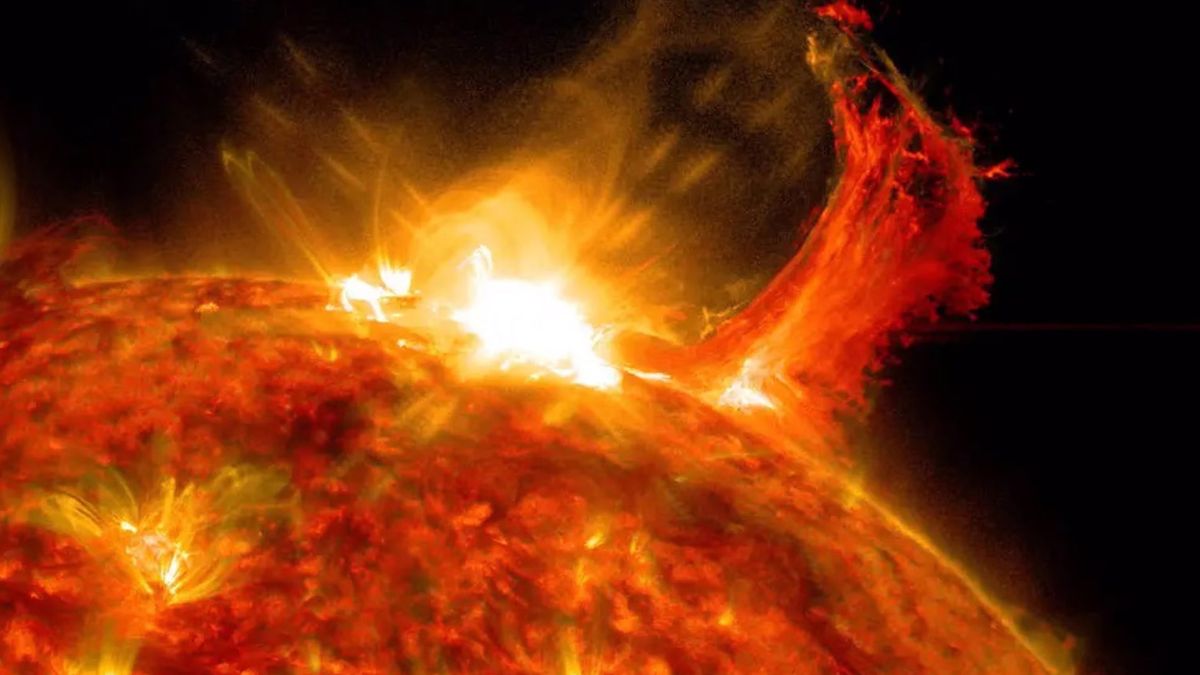

Estas actividades en el mundo digital pueden desembocar fácilmente en una guerra cinética en el mundo físico. El ciberataque Stuxnet causó daños físicos en maquinaria que un ataque aéreo normalmente destruiría.

El gusano o código Stuxnet, creado por estadounidenses e israelíes, fue el primer caso de arma digital o ciberataque que condujo directamente a la destrucción física de equipos de alto valor. Se utilizó contra el programa iraní de enriquecimiento de uranio en 2010. Fuente: The Epoch Times en español